ポスト量子安全システムの性能とコンプライアンスを検証するためのテストと測定

量子コンピュータの進歩により、楕円曲線暗号(ECC)方式は、おそらく 5 年ほどで解読されると考えられています。こうした進歩には、処理能力(IBM の Kookaburra プロセッサは今年後半に解読されると考えられています。こうした進歩には、処理能力(IBM の Kookaburra プロセッサは今年後半に を超える見通し)だけでなく、エラー訂正技術も含まれます。一例として、グーグルのウィローは 105 量子ビットのコンピュータでは、このエラー訂正の進歩により、事実上、最速クラスのスーパーコンピュータでも 不可能 だった計算を 5 分未満で実行できるようになりました。

この進歩予測はサイバー犯罪者の目にも留まっており、 今収穫し、後で解読 戦略が急速に採用されつつあります。

このブログでは、3 つのコアとなる保護 PQC アルゴリズムと、その有効性を保証するための検証技術やテクノロジーについて概説します。

このブログの内容をさらに掘り下げたい方のため、より詳細なホワイトペーパーも用意しており、 こちら からダウンロードできます。.

NIST アルゴリズム

執筆時点では、NIST により 3 つのアルゴリズム (FIPS 203、204、205)が標準化されています。第 4 のアルゴリズムは発表されましたが、一貫した実装が困難であり、また、サイドチャネル攻撃に対して脆弱であることから、採用が延期されています。.

それぞれがわずかに異なる役割を果たしており、FIPS 203 と 204 は格子ベースの手法を用いて、それぞれ安全な接続の確立とメッセージの送信元および真正性の証明を行います。他方、FIPS 205 はハッシュベースの暗号技術を用い、FIPS 204 への代替アプローチを提供します。ただし、署名サイズが大きいため処理速度は遅くなります。

これらのアルゴリズムの採用は、 NSA やその他の国家安全保障機関によって義務付けられており、国家安全保障システムは 2030 年までに PQC への移行を完了する必要があります。ただし、移行方法は、ソフトウェアでコーディングされたアルゴリズム(ポスト量子暗号/PQC)、光リンクを用いたハードウェアベースの鍵交換方式(量子鍵配送/QKD)、あるいは移行期のアーキテクチャ向けのハイブリッド方式など、どの方法でもかまいません。.

残念ながら、量子攻撃を防御するための世界的な体制は まだ整っていないようです.

しかし、産業界では、 ポスト量子暗号連合(PQCA)や ポスト量子通信ネットワークタスクフォース (POTN)といった大規模な支援を得た著名な例を中心に、産業連合が形成されつつあります。

コンプライアンスの検証

これらのアルゴリズムを実装するだけでは十分ではありません。これらは数学的に正しいことが証明されていますが、各実装が実際に準拠しているかどうかを検証する必要があります。

これらが 3 つの側面(QKD、PQC、ハイブリッド)を持つ性質上、テストに万能なアプローチは存在しません。

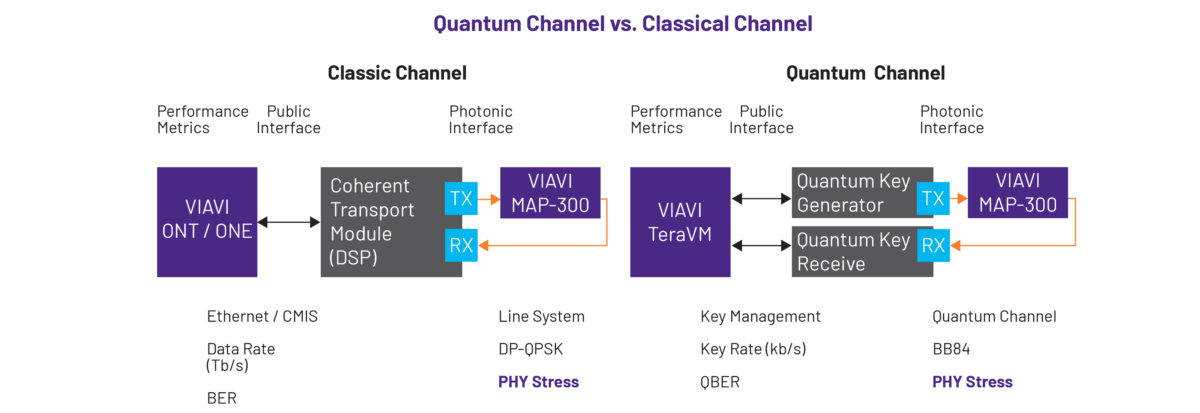

QKD システムでは、検証される量子チャネルの量子ビット誤り率(QBER)を測定する必要があります。高い QBER は盗聴の可能性を示しています。また、エミュレートされたネットワークと制御されたさまざまな光ストレスを使用して、物理的なストレステストも実施する必要があります。このようなテストは、鍵管理システムがアプリケーションに弾力的に対応できることを保証するために、サービスレイヤーにも拡張する必要があります。

逆に、PQC システムの最大の懸念事項は、より長い暗号化鍵(アルゴリズムが運用面で負荷が高くなる傾向がある)を使用することによるパフォーマンスとアーキテクチャへの影響です。したがって、鍵サイズの変動だけでなく、暗号化と鍵生成の速度を調べるために計算効率のテストが必要となります。ここでも大規模なストレステストが必要となります。これには、負荷がかかった状態でのレイテンシやスループットなどの KPI を監視するために、ユーザーや使用パターン/トラフィックパターンのエミュレーションが含まれます。最後に、テストには失敗シナリオを含める必要があります。例えば、PQC キーの選択が一致しない場合や、一方の当事者が PQC に対応していない場合などです。

さらに、ハイブリッドシステムの場合は、複雑性の増大を考慮し、これらの技術を基盤としてシステムを構築する必要があります。機能テストにより量子-古典的なインターフェイスの検証が可能となり、タイミングと同期が安定していることを確認します。セキュリティ/レジリエンスの評価も極めて重要であり、サイドチャネル攻撃のシミュレーションを含める必要があります。また、QKD リンクで問題が発生した場合にシステムが PQC にフォールバックすることを検証する必要があります。

性能検証に関しては、古典的なメトリックスと量子的なメトリックスの両方を同時に測定し、物理レイヤーもテストして、ノイズや偏波の影響を受けずに量子-古典トラフィックが共存することを確認する必要があります。

これらの技法は、従来のテスト手法と多くの類似点がありますが、光子インターフェイスの性質は大きく異なります。光ストレッサーのレベルや種類でも、さらなる変化が見られます。

VIAVI の QKD、PQC、ハイブリッドシステム用テストおよび測定プラットフォーム

このセクションでは、ポスト量子実装のテストと検証を可能にするコアテクノロジーのいくつかを紹介します。

今回も QKD システムとそのマルチレイヤーテストプロセスから始めましょう。物理光レイヤー向けに、VIAVIは VIAVI MAP-300. を開発しました。これは再設定可能なフォトニックシステムであり、ライブネットワークで発生する広範な電力およびスペクトラム負荷シナリオをエミュレートする目的で使用します。これにより、エンジニアは新しい QKD システムのレジリエンスを検証できます。

具体的には、QKD リンクを限界点まで追い込む、増幅器からの帯域内ノイズ、偏波乱れ、反射事象を含む複数の光学的ストレスを生成できます。

サービスレイヤーには、 TeraVMという別のプラットフォームが必要です。これは、ポスト量子事前共有鍵(PPK)を取得するクライアントをエミュレートすると同時に、鍵が継続的にローテーションされる負荷下での体感品質をテストする目的で使用します。したがって、このようなシステムを使用することで、ETSI 準拠と QKD 鍵管理システムの耐障害性の検証の両方ができます。.

次に PQC システムに移りますが、そこでの課題はパフォーマンスです。ここでは、TeraVM システムのバリエーション (TeraVM セキュリティ) を使用して、アルゴリズムの影響をテストできます。このソフトウェアベースのツールは、何万人ものユーザーとそのアプリケーショントラフィック(コラボレーションツール、ビデオ会議)をエミュレートすることで、新しい PQC アルゴリズムで暗号化された VPN ヘッドエンドをストレステストし、その結果生じるレイテンシ、スループット、負荷時の MoS スコアなどの KPI を測定します。

また、TeraVM セキュリティは、鍵サイズのバリエーションやリキーラウンド、その他の PQC 固有のメトリックスも測定します。ハイブリッドテストシナリオでは、PQC 対応イニシエーターを非 PQC レスポンダーと組み合わせてテストし、従来の VPN トンネルが引き続き確立されることを確認できます。

ワークフローの自動化を実現するには、VIAVI のクラウドベースの VAMOS プラットフォームを導入し、テストキャンペーンを管理するとともに、効率的なリソース利用の促進を図る必要があります。

最後に、物理的なファイバーインフラ自体を保護し、監視する必要もあります。ここでは、 ONMSi 遠隔ファイバーテストシステム によって OTDR を用い、光ファイバー網を継続的にスキャンすることで、ファイバータッピングの可能性を示す障害や劣化を自動的に検出・特定することができます。分布型温度および歪みセンシングシステムは、物理的な改ざん(ファイバーの曲げや切断など)によって生じる歪みや温度の変化を監視するためにも活用できます。こうした変化は、攻撃の可能性を示すシグナルとなります。